Spätestens seit der Corona-Pandemie haben Videokonferenzen großflächig persönliche Treffen abgelöst. Während persönliche Treffen in 4 Wänden automatisch durch die Gesetze der Physik eine gewisse Vertraulichkeit des gesprochenen Wortes gewährleisten, müssen Software-Lösungen laufend an aktuellste IT-Sicherheitsstandards angepasst werden, worauf wir bereits in einem vorhergehenden Artikel hingewiesen haben. Wie relevant und konkret die in dem Artikel skizzierten Probleme sind, lässt sich an einem Bericht der Zeit über Cisco WebEx, über die von der Netzbegrünung entdeckte Schwachstelle erkennen. Neben den Versäumnissen bei der Einhaltung von Sicherheitsstandards reißt der Fall aber auch einige grundlegende Fragen über das Verhältnis von Software-Anbietern und Nutzer:innen und auch das Beschaffungswesen von Behörden auf.

Der Fall Cisco Webex

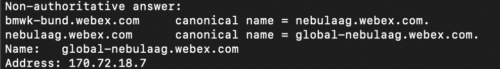

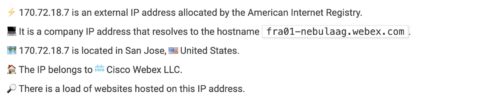

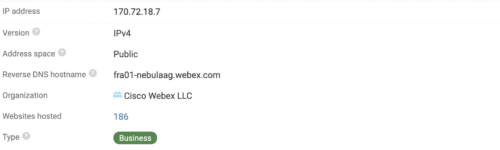

Das größte von der Netzbegrünung gefundene Problem ist, dass bei Instanzen, wie sie beispielsweise auch von der Bundeswehr genutzt werden, die im Hintergrund angelegte Zuordnungsnummern von neuen Meetings nicht zufällig gewählt werden, sondern fortlaufend hoch gezählt werden. Das bedeutet, dass unter Kenntnis eines halbwegs aktuellen Meetings, das beispielsweise öffentlich dokumentiert wurde oder eines persönlichen Meetingraums, schnell weitere Nummern ausprobiert werden können, die dann Informationen über anstehende oder jüngst vergangene Meetings verraten. Sofern von den Nutzenden nicht anders eingestellt, werden Titel des Meetings, Name der Person die das Meeting erstellt hat, Telefoneinwahldaten, Uhrzeiten des Meetings und gegebenenfalls weitere Informationen öffentlich abrufbar. Wenn Nutzende glauben, diese Informationen seien geheim, sofern das Meeting nicht explizit an weitere Personen geteilt wird, laufen sie dabei in ein sehr scharfes Messer, wie der Fall der Bundeswehr zeigt. Es waren viele Meeting-Titel einsehbar, die teilweise explizit im Titel die Klassifizierung „Verschlussachen – Nur für den Dienstgebraucht“ trugen. Alleine die Offenlegung des Titels dürfte in einigen Fällen als kritisch bewertet werden.

Neben den erstellten Meetings verrät Webex auch Informationen über die Nutzer:innen selbst. Sofern nicht anders eingestellt, werden für alle aktiven User einer Webex-Installation öffentlich einsehbare Nutzer:innen-Profile mit ihrem Mailpräfix (z.B. vorname.nachname) angelegt, inklusive Profilbild und einem zugehörigen persönlichen Meetingraum. Da Webex-Kund:innen eigene Domains bzw. Subdomains nutzen, lassen sich so beispielsweise Namens-Kombinationen ausprobieren, um herauszufinden, ob eine Person in der entsprechenden Organisation existiert. Dies konnte die Netzbegrünung beispielsweise bei mehreren Bundesministerien nachvollziehen. In Kombination mit den hochzählenden Nummern war es damit auch bei der Instanz der Bundeswehr möglich, vollständige oder nahezu vollständige E-Maildatensätze zusammenzustellen.

Eine durchaus beliebte Funktion von WebEx ist die Telefoneinwahl . Sie öffnet aber Tür und Tor für Angriffe. Grundsätzlich – und das ist keine Neuigkeit – sind Telefongespräche nicht verschlüsselt und bieten damit keine ausreichende Sicherheit für vertrauliche Gespräche. Dies gilt besonders im Bereich von Regierungsorganisationen oder Unternehmen, die Industriespionage oder ähnliches fürchten müssen. Erschwerend kommt aber hinzu, dass die Übersichtlichkeit in Meetings deutlich nachlässt, je mehr Teilnehmer:innen über Telefon eingewählt sind. Hinweistöne über hinzugekommene Teilnehmer:innen werden überhört oder man traut sich nicht Nachfragen zu stellen, wenn die Chefin vom Chef mit im Meeting sitzt. Schlimmstenfalls sind alle Teilnehmenden per Telefon eingewählt und können gar nicht sehen, ob weitere Personen in der Konferenz sind. Aus Bequemlichkeit werden dann noch Meeting-Zahlencodes für den Zugang deaktiviert oder sind standardmäßig für manche Typen von Meetings gleich gar nicht aktiviert.

Sehr kritisch zu bewerten ist, dass die On-Premises-Lösung von Webex sehr oft von Institutionen eingesetzt werden, die für sich einen erhöhten Bedarf zum Schutz von Informationen sehen. Dies sollte Cisco, dem Hersteller der Software, bekannt sein. Dennoch ist das Produkt offensichtlich so gestaltet, dass die Nutzer:innen entweder sehr leicht und ohne Verständnis der Konsequenzen falsche Einstellungen auswählen können, oder sogar von vornherein gefährliche Einstellungen ausgewählt sind.

Die besseren Alternativen stehen bereit

Dabei wäre es gar nicht nötig. Open Source Videokonferenz-Lösungen, die in Standard-Einstellungen eine extrem hohe Datensparsamkeit praktizieren, und auch komplett in eigener Infrastruktur betrieben werden können, sind verfügbar. Sie bieten die Möglichkeit hoher IT-Sicherheit und machen Datenschutzanfoderungen zu einer lösbaren Aufgabe.

Bestenfalls können diese, dadurch, dass der komplette Quellcode einseh- und notfalls sogar modifizierbar ist, vollständig an die eigenen Bedürfnisse angepasst werden. Im Gegensatz zu Webex würfelt beispielsweise eine der am häufigsten genutzten Open Source Alternativen für jede Konferenz einen neuen zufälligen Raum-Namen. Und nach Beendigung der Konferenz werden alle Informationen, beispielsweise Chatnachrichten, verworfen. Eine versehentliche Veröffentlichung von Informationen, wie es bei Webex der Fall gewesen ist, wäre durch eine gute Vorauswahl der Standardeinstellungen verhindert worden. Gleichzeitig lässt sich das Sicherheitsniveau beliebig erhöhen, indem beispielsweise für das Anlegen von Konferenzen ein Login erforderlich gemacht wird. Alternativ kann auch der komplette Dienst mit einem Login versehen werden, so dass nur authentisierte Nutzer:innen an Videokonferenzen teilnehmen können.

Falls das notwendige Wissen zum Betrieb einer eigenen Videokonferenz-Lösung innerhalb einer Organisation nicht vorhanden ist, besteht durch eine Open-Source-Lösung immer noch der Vorteil, dass der Dienstleister im Falle der Fälle ausgetauscht werden kann. Für diese Open-Source Alternativen gibt es alleine im deutschsprachigen Raum dutzende Dienstleistungsunternehmen, darunter beispielsweise auch unseren genossenschaftlichen IT-Dienstleister verdigado.

IT-Sicherheit von Open Source und proprietären Lösungen

Augenscheinlich erkennen viele Organisationen an, dass nur mittels On-Premises-Lösungen ein ausreichender Schutz von Informationen gewährleistet werden kann, darunter auch die Bundeswehr. Allerdings greift es zu kurz, einfach nur eine Software auf eigenen Servern zu betreiben. Für einen sicheren und zuverlässigen Betrieb ist es notwendig, dass die betriebene Software verstanden und auch überprüft werden kann. Dies ist nur mit Open Source gewährleistet.

Darüber hinaus haben viele Open-Source-Projekte, gerade weil ihr Quellcode offen ist, ein wesentlich höheres Bestreben, eine von Haus aus sichere Lösung zu sein. In den öffentlichen Ticket-Systemen vieler Open-Source-Projekte lässt sich das Streben nach sicheren Standardeinstellungen in teilweise minutiösen und langwierigen öffentlichen Diskussionen nachvollziehen. Bei vielen proprietären Lösungen scheint Sicherheit ein nachrangiges Ziel zu sein. Es wird vor allem dann nachgebessert, wenn öffentlich Probleme auftauchen. Das beste Beispiel aus der jüngeren Berichterstattung ist Microsoft.

Dabei sollte Open Source auf keinen Fall mit „kostenlos“ übersetzt werden. Auch quelloffene Software muss programmiert und betrieben werden, wofür ebenfalls Kosten anfallen. Nur fallen diese Kosten nicht in pauschalen Lizenz- oder Nutzungsgebühren an. Stattdessen werden oft die Aufwände bezahlt, die die Dienstleistungsunternehmen bei Updates, Fehlerhebung oder Anpassung der Konfiguration haben. Bestenfalls fallen die Kosten für eine interne IT-Abteilung an. Ein auf Open Source basierendes Finanzierungsmodell kann aber wesentlich ehrlicher sein, da konkrete Leistungen erbracht und vergütet werden. Nach Verkauf einer Nutzungslizenz hat ein Anbieter einer proprietären Lösung keine intrinsische, wirtschaftliche Motivation, ein Produkt laufend zu verbessern, da den anfallenden Kosten keine weiteren Einkünfte gegenüber stehen. Bestenfalls wird eine neue Version des Produkts entwickelt, damit eine neue Lizenz verkauft werden kann.

Ciscos Scherbenhaufen

Ciscos Scheitern gegenüber seinen Kund:innen festigt einmal mehr den schlechten Ruf, den Cisco bereits in IT-Sicherheitskreisen hat. Allen Ingeneur:innen bei Cisco, die an Webex gearbeitet haben dürften, dürfte das architektonische Problem der Enumerierbarkeit der Meeting-IDs bekannt sein. Doch anstatt das Problem in seiner Software zu lösen oder zumindest die Kund:innen ausreichend deutlich vor dem Problem zu warnen, versucht Ciscos Marketing-Abteilung mit dem Stichwort „KI“ und dem grandios klingenden Namen Hypershield ein weiteres, wahrscheinlich teures und wenig Nutzen bringendes Produkt zu verkaufen.

Presseanfragen bitte per E-Mail an backoffice@netzbegruenung.de oder per Telefon an +49 1512 5377074.